Для защиты вашей сети крайне важно настроить файрвол на микротике. Для большинства задач достаточно типовой настройки, которую рекомендуют разработчики RouterOS:

/ip firewall filter add action=accept chain=input comment=»Accept established,related,untracked» connection-state=established,related,untracked

/ip firewall filter add action=drop chain=input comment=»Drop invalid» connection-state=invalid

/ip firewall filter add action=accept chain=input comment=»Accept ICMP» protocol=icmp

/ip firewall filter add action=drop chain=input comment=»Drop all from WAN» in-interface=ether1

/ip firewall filter add action=accept chain=forward comment=»Accept in ipsec policy» ipsec-policy=in,ipsec

/ip firewall filter add action=accept chain=forward comment=»Accept out ipsec policy» ipsec-policy=out,ipsec

/ip firewall filter add action=accept chain=forward comment=»Accept established,related, untracked» connection-state=established,related,untracked

/ip firewall filter add action=drop chain=forward comment=»Drop invalid» connection-state=invalid

/ip firewall filter add action=drop chain=forward comment=»Drop all from WAN not DSTNATed» connection-nat-state=!dstnat connection-state=new in-interface=ether1

Рассмотрим подробно все пункты из конфига.

Разрешение установленных соединений

/ip firewall filter add action=accept chain=input comment=»Accept established,related,untracked» connection-state=established,related,untracked

/ip firewall filter add action=accept chain=forward comment=»Accept established,related, untracked» connection-state=established,related,untracked

Данные правила разрешают и ускоряют установленные соединения, снижая нагрузку на процессор маршрутизатора.

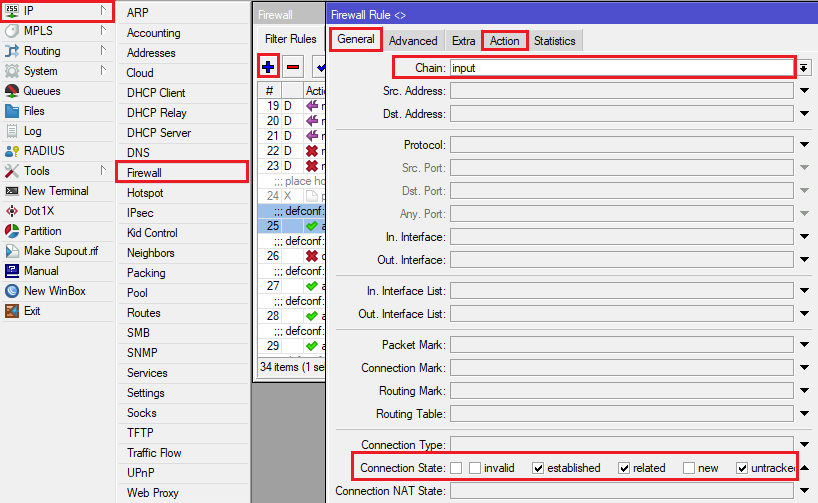

Для настройки правил откройте раздел IP – Firewall – Filter Rules. Создайте новое правило для входящего трафика: во вкладке General в поле Chain выберите input, в поле Connection State поставьте галочки на established, related и untracked. Во вкладке action в поле action выберите значение accept.

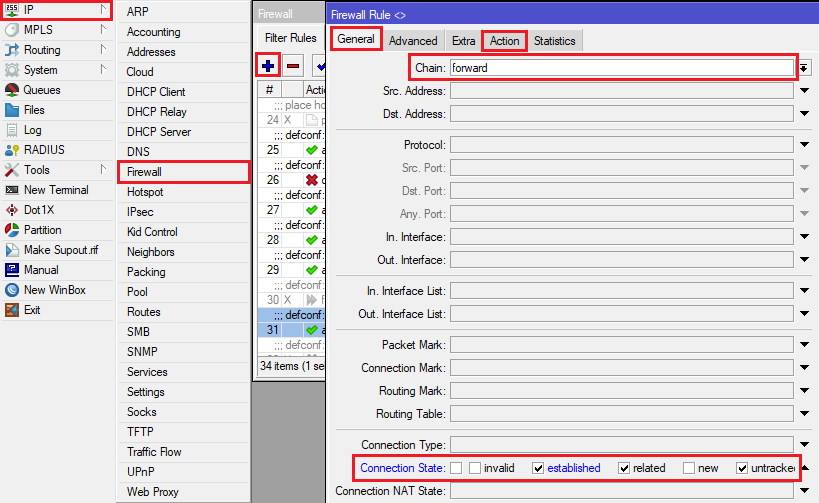

Создайте новое правило для исходящего трафика: во вкладке General в поле Chain выберите forward, в поле Connection State поставьте галочки на established, related и untracked. Во вкладке action в поле action выберите значение accept.

Сброс всех недействительных соединений

/ip firewall filter add action=drop chain=input comment=»Drop invalid» connection-state=invalid

/ip firewall filter add action=drop chain=forward comment=»Drop invalid» connection-state=invalid

Использование данных правил позволяет избежать недопустимых подключений, благодаря чему они будут отброшены Mikrotik. Например, если на вашем маршрутизаторе назначен общедоступный IP-адрес и в IP-DNS включен параметр allow remote requests (разрешены удаленные запросы), правило предотвратит использование микротика в качестве DNS-сервера пользователями за пределами вашей сети.

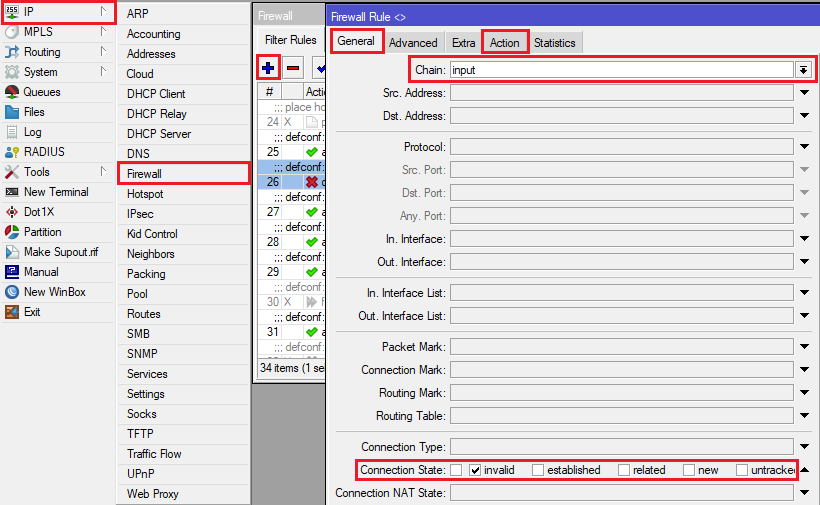

Для настройки правил откройте раздел IP – Firewall – Filter Rules. Создайте новое правило для входящего трафика: во вкладке General в поле Chain выберите input, в поле Connection State поставьте галочку на invalid. Во вкладке action в поле action выберите значение drop.

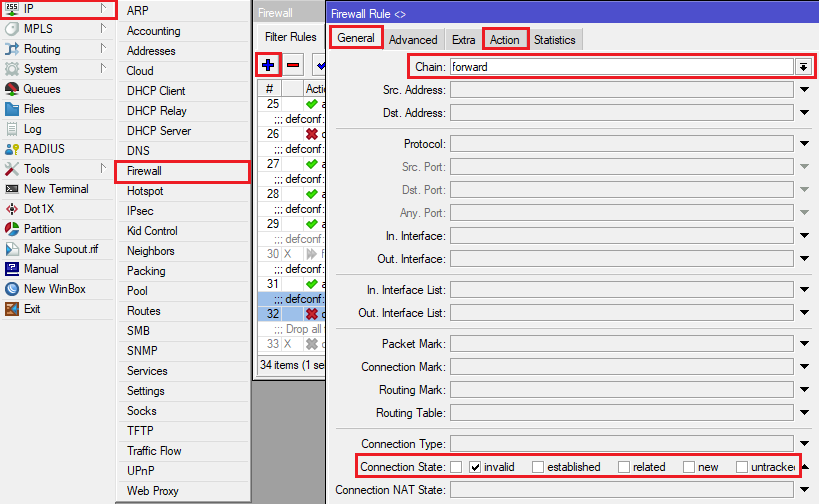

Создайте новое правило для исходящего трафика: во вкладке General в поле Chain выберите forward, в поле Connection State поставьте галочку на invalid. Во вкладке action в поле action выберите значение drop.

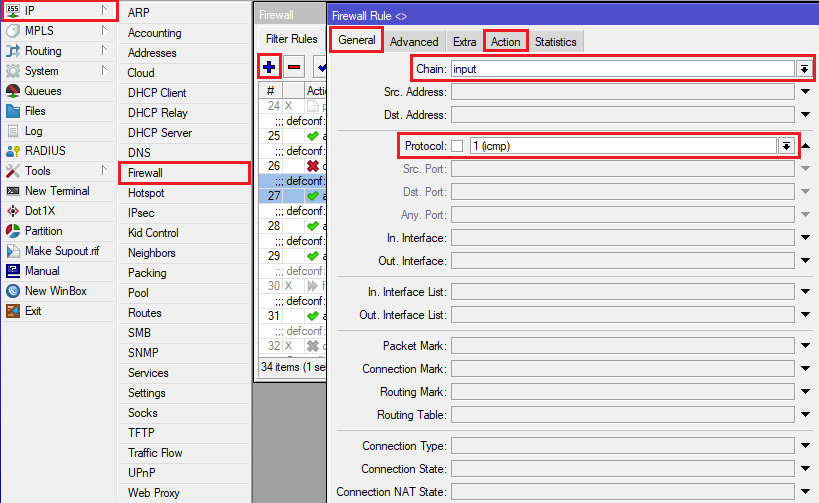

Разрешение ICMP-запросов

/ip firewall filter add action=accept chain=input comment=»Accept ICMP» protocol=icmp

Правило гарантирует успешное выполнение извне ICMP запросов (для диагностики) к общедоступному IP-адресу микротика.

Для настройки правила откройте раздел IP – Firewall – Filter Rules. Создайте новое правило: во вкладке General в поле Chain выберите input, в поле Protocol выберите icmp. Во вкладке action в поле action выберите значение accept.

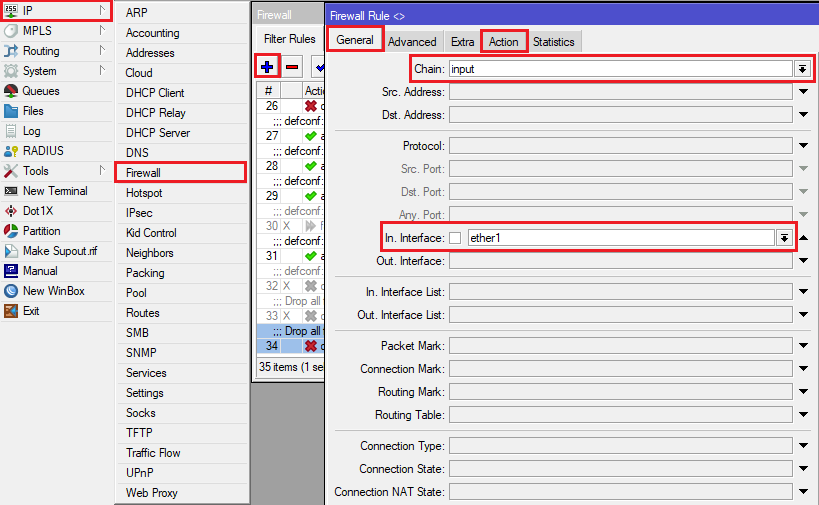

Сброс запросов из WAN

/ip firewall filter add action=drop chain=input comment=»Drop all from WAN» in-interface=ether1

Это правило отбрасывает запросы, которые поступают из WAN на маршрутизатор. Это помогает защитить роутер от взлома хакерами. Для настройки правила откройте раздел IP – Firewall – Filter Rules. Создайте новое правило: во вкладке General в поле Chain выберите input, в поле In. Interface укажите ether1. Во вкладке action в поле action выберите значение drop.

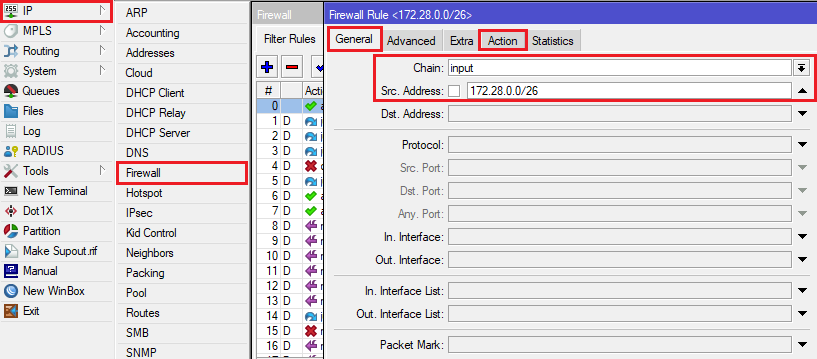

Если же вы хотите удаленно администрировать Mikrotik, можете либо отключить данное правило, либо предоставить возможность подключаться на роутер с отдельных IP адресов. Для этого в разделе IP – Firewall – Filter Rules создайте новое правило: во вкладке General в поле Chain выберите input, в поле Src. Address пропишите разрешенные адреса. Во вкладке action в поле action выберите значение accept.

Обратите внимание: это правило должно быть выше правила Drop all from WAN в Filter Rules микротика.

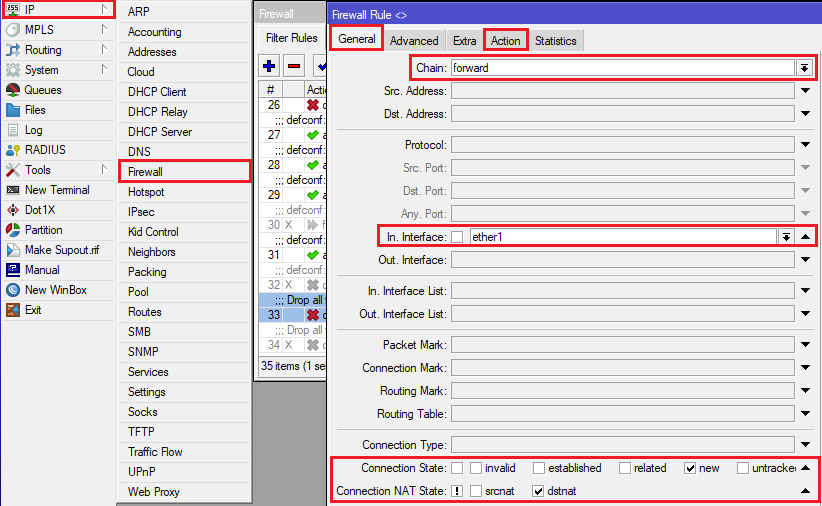

Сброс трафика из WAN без dstnat

/ip firewall filter add action=drop chain=forward comment=»Drop all from WAN not DSTNATed» connection-nat-state=!dstnat connection-state=new in-interface=ether1

Правило отбрасывает трафик из WAN за исключением dstnat. Для настройки правила откройте раздел IP – Firewall – Filter Rules. Создайте новое правило: во вкладке General в поле Chain выберите forward, в поле In. Interface укажите ether1. В поле Connection State поставьте галочку на new. В поле Connection NAT State поставьте восклицательный знак на первый параметр (означает исключение выбранного параметра при работе правила) и галочку на dstnat. Во вкладке action в поле action выберите значение drop.

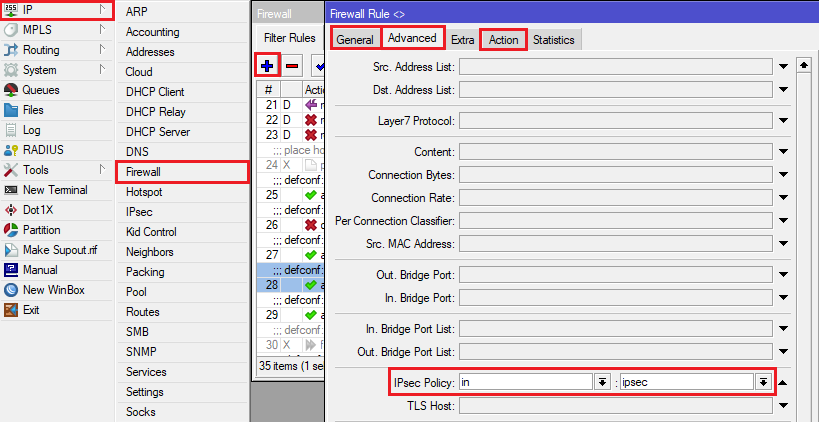

Принятие запросов IPSEC

/ip firewall filter add action=accept chain=forward comment=»Accept in ipsec policy» ipsec-policy=in,ipsec

/ip firewall filter add action=accept chain=forward comment=»Accept out ipsec policy» ipsec-policy=out,ipsec

Данные правила позволяют избежать проблем при попытке установки соединения ipsec vpn на маршрутизаторе. Подключения активны даже при условии другого работающего правила — запрета на подключения из WAN.

Для настройки в разделе IP – Firewall – Filter Rules создайте два правила. Во вкладке General в поле Chain выберите forward. Во вкладке Advanced в поле Ipsec Policy выберите in:ipsec. Во вкладке action в поле action выберите значение accept. Добавьте еще одно аналогичное правило, отличающееся только полем Ipsec Policy: укажите в нем out:ipsec.