Многие организации подключают два интернет-канала – от двух разных провайдеров. Зачастую это используется для того, чтобы в случае проблем с одним из провайдеров связь не прерывалась. В этой инструкции подробно поговорим о том, как правильно настроить два интернет-подключения на одном Mikrotik.

Краткий план данной статьи:

- Настройка двух интернет-подключений

- Переключение интернет-канала с основного провайдера на резерв

- Два провайдера в разных подсетях

Настройка двух интернет-подключений

Итак, представим, что кабели ваших провайдеров подключены в 1 и 2 порты микротика. В качестве примера у нас будут следующие интернет-подключения: 1 – динамика, 2 – статический IP-адрес.

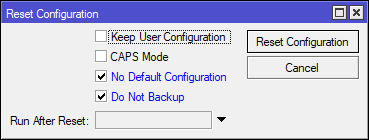

Для начала сбросим Mikrotik на заводские настройки, подключившись к нему через программу Winbox: выберите раздел System — Reset Configuration, в открывшемся меню ставим галочки на No default configuration и Do not backup и нажимаем Reset configuration. После сброса оборудования можно приступать к настройке.

Сначала настроим первый WAN порт – в нашем примере на нем будет динамическое подключение.

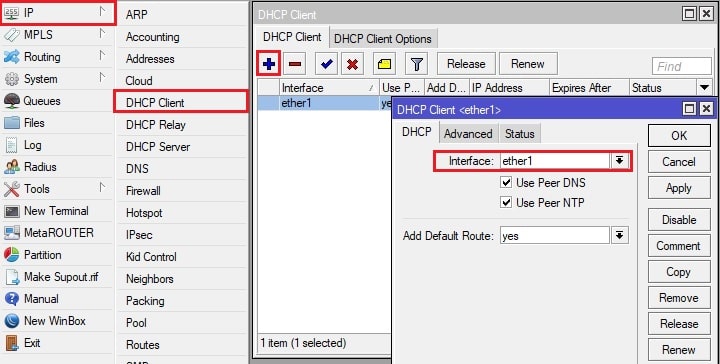

В меню IP – DHCP Client добавляем новое подключение, назначив интерфейс ether1.

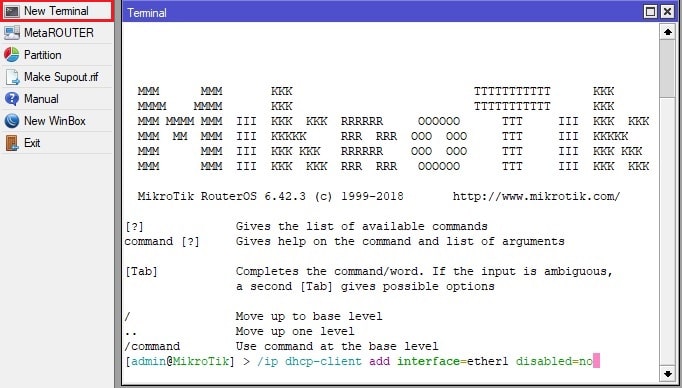

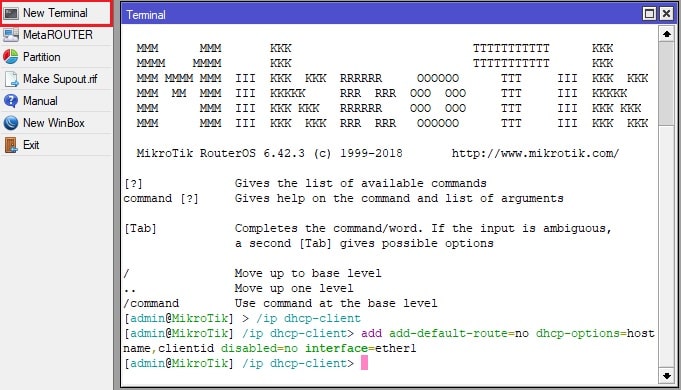

Можно поступить проще, введя на микротике в New Terminal данную команду:

/ip dhcp-client add interface=ether1 disabled=no

Далее настроим второй порт на статику.

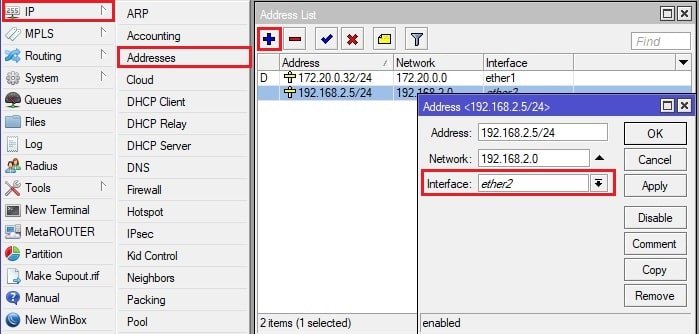

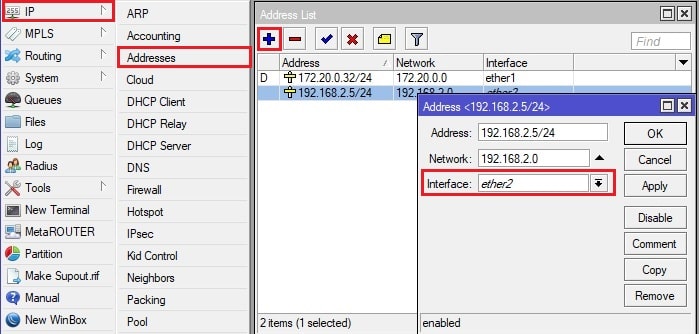

Откроем меню IP – Addresses и добавим новый адрес с указанием нужного порта.

Далее настраиваем IP-адрес интернет-шлюза.

Откроем меню IP – Route и добавляем новый адрес шлюза.

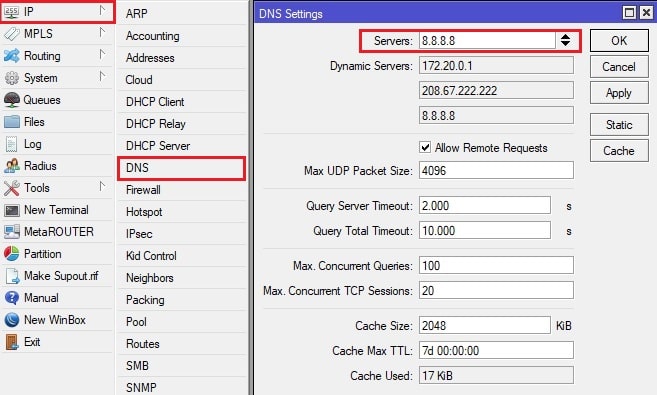

Также не забываем указать адрес DNS сервера ( меню IP – DNS):

Или же введите в New Terminal следующий конфиг (соответственно, указав вашу индивидуальную адресацию):

/ip address add address=192.168.2.5/24 interface="ether2" network=192.168.2.0 /ip route add distance=1 gateway=192.168.2.254 /ip dns set allow-remote-requests=yes servers=8.8.8.8

Также стоит упомянуть PPpoE соединение. Для того, чтобы поднять его на вашем оборудовании, используйте следующие строки в New Terminal:

/interface pppoe-client add add-default-route=yes default-route-distance=1 disabled=no interface=ether1 max-mru=1480 max-mtu=1480 mrru=1600 name=pppoe password=PASSWORD use-peer-dns=yes user=LOGIN

Где в PASSWORD и LOGIN вы прописываете ваши данные и указываете в interface нужный порт, в который будет подключен кабель.

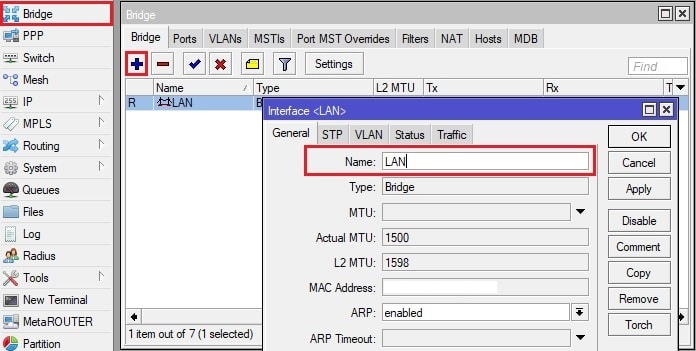

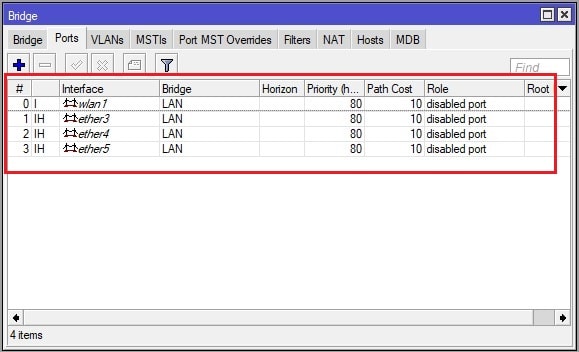

Далее создадим бридж LAN, в который добавим оставшиеся порты и Wi-Fi подключение.

Добавление бриджа с помощью конфига:

/interface bridge add name=LAN /interface bridge port add bridge=LAN interface=wlan1 /interface bridge port add bridge=LAN interface=ether3 /interface bridge port add bridge=LAN interface=ether4 /interface bridge port add bridge=LAN interface=ether5

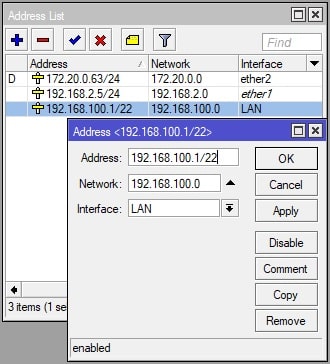

После этого добавляем желаемую адресацию для созданного бриджа и настраиваем DHCP Server локальной сети. Можете использовать наш конфиг, заменив в нем адресацию на нужную вам:

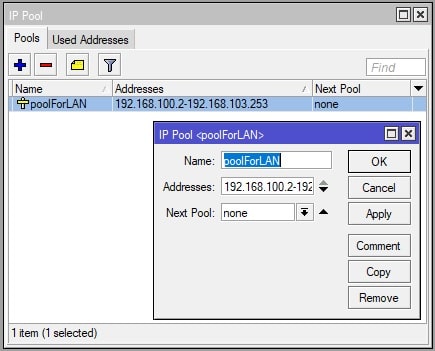

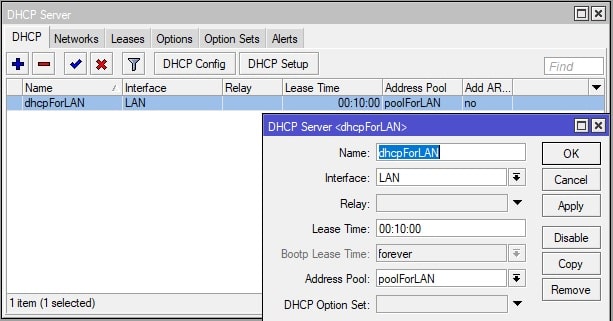

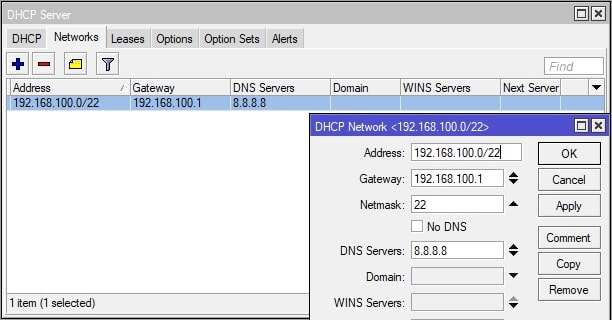

/ip address add address=192.168.100.1/22 interface=LAN network=192.168.100.0 /ip pool add name=poolForLAN ranges=192.168.100.2-192.168.103.253 /ip dhcp-server add address-pool=poolForLAN disabled=no interface=LAN name=dhcpForLAN /ip dhcp-server network add address=192.168.100.0/22 dns-server=8.8.8.8,208.67.222.222 gateway=192.168.100.1 netmask=22

Данные настройки применяются в следующих разделах:

IP – Addresses

IP – Pool

IP – DHCP Server

IP – DHCP Server – Networks

По умолчанию Wi-Fi интерфейс отключен, не забудьте включить, задать название Wi-Fi сети и выставить на нее пароль.

Это можно сделать с помощью следующего конфига:

/interface wireless security-profiles add authentication-types=wpa2-psk management-protection=allowed mode=dynamic-keys name=profile1 wpa2-pre-shared-key=12345678

/interface wireless set wlan1 mode=ap-bridge ssid=work default-forwarding=no disabled=no security-profile=profile1

Указываем в SSID название вашей Wi-FI сети, в wpa2-pre-shared-key – пароль для подключения.

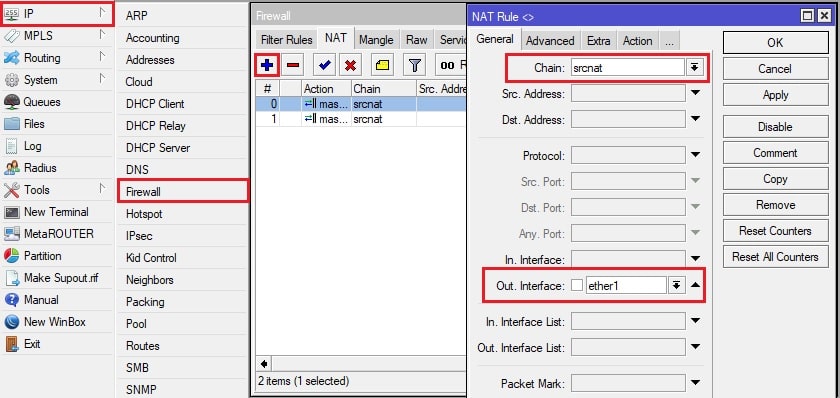

Настроим NAT, чтобы устройства, подключенные к локальной сети, могли выходить в интернет.

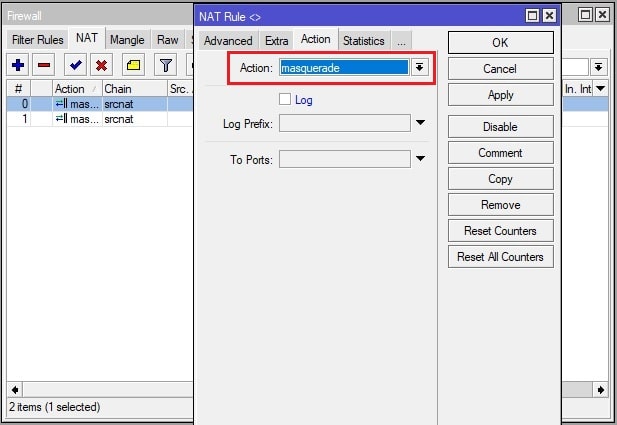

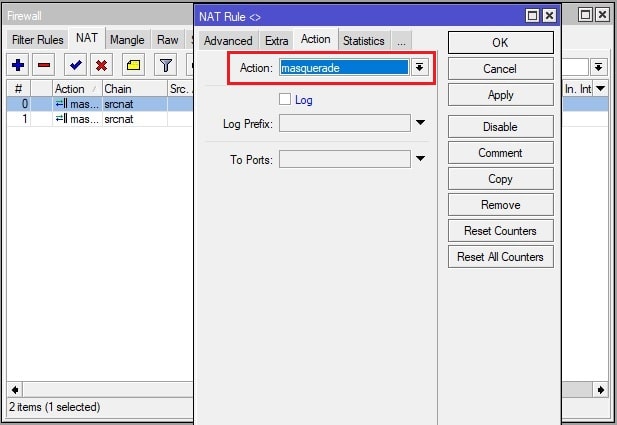

Для этого в IP – Firewall – NAT добавим правило. Во вкладке General в графе Chain выбираем srcnat, в Out. Interface назначаем первый порт.

Во вкладке Action выбираем masquerade:

Создаем еще одно схожее правило, где отличаться будет Out. Interface – там соответственно выбираем второй порт.

Или же используем следующий конфиг:

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether2

Переключение интернет-канала с основного провайдера на резерв

Нередко в организациях можно встретить использование одного интернет-канала с лучшей скоростью в качестве основного, а дополнительное интернет-подключение проведено лишь в качестве резерва. Если по какой-то причине пропадает связь с 1-м провайдером, происходит переключение на резерв – а когда связь восстанавливается, трафик опять идет через основу.

В следующей инструкции расскажем, как автоматизировать данный процесс на микротике.

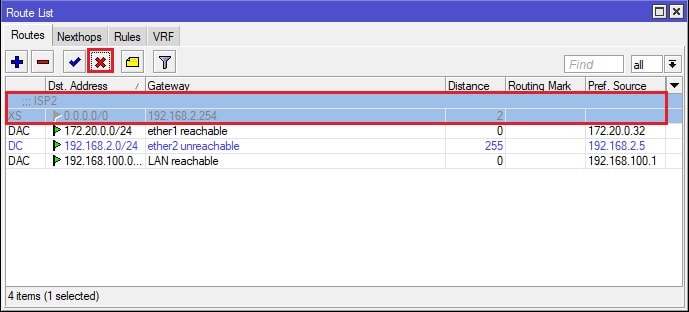

Маршрут через первого провайдера (динамический тип подключения) создался автоматически, и, так как мы не можем его редактировать, сначала удалим его.

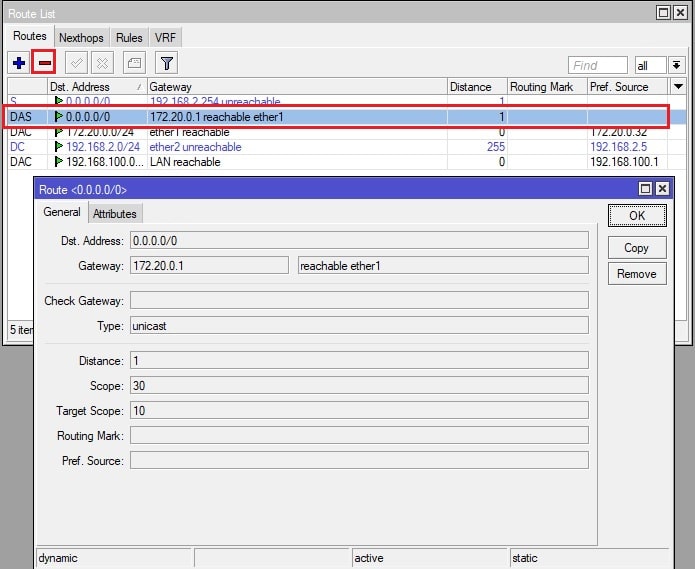

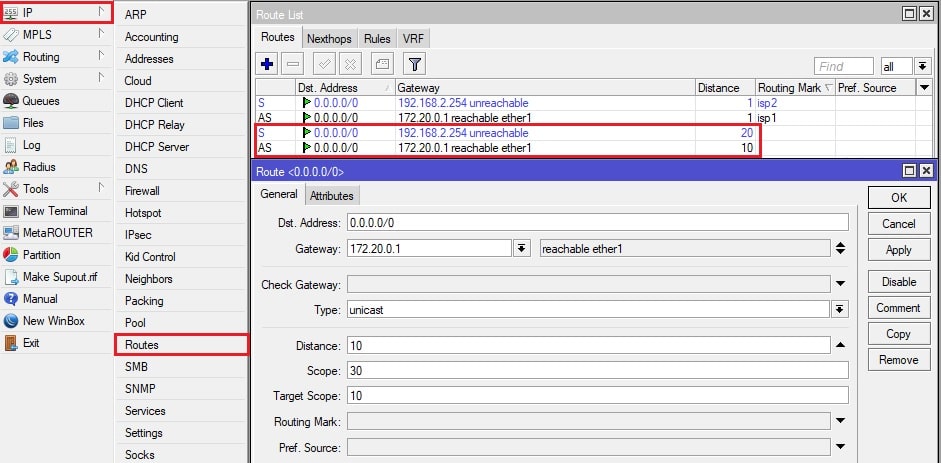

Откроем IP – Routes. Выберете нередактируемый маршрут и удалите его.

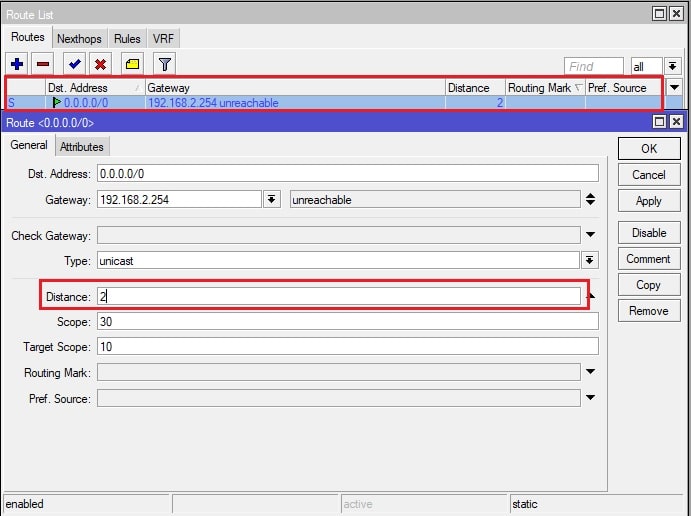

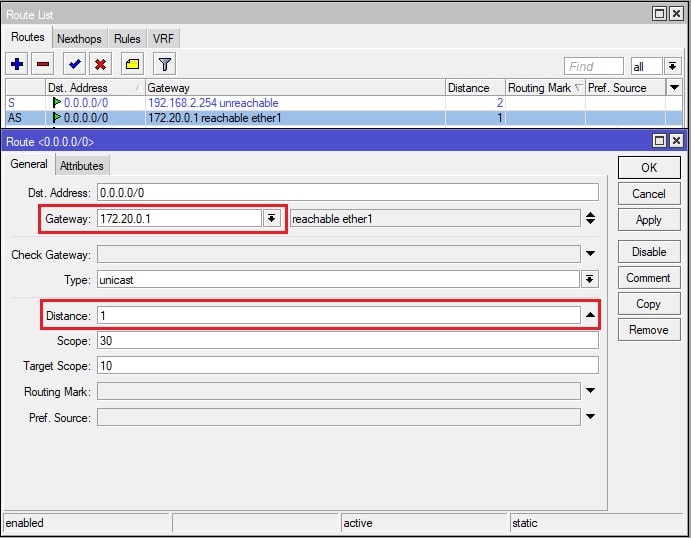

Изменим параметры маршрута второго интернет-подключения. Выставляем приоритет 2 в графе Distance.

После этого отключите маршрут второго провайдера – его мы будем использовать лишь в случае проблем с первым маршрутом.

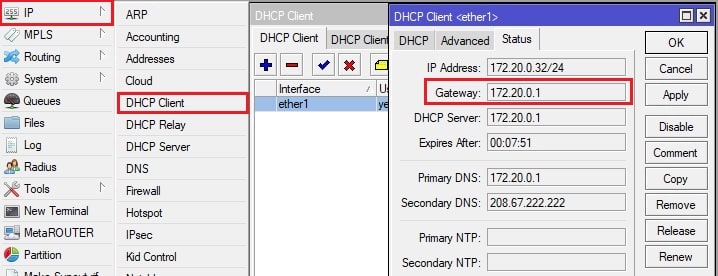

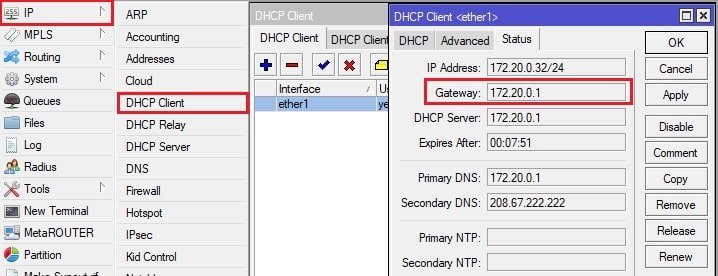

Добавим вручную маршрут первого провайдера. Для этого определим IP-адрес шлюза, его можно уточнить в IP – DHCP client. Открываете интерфейс и во вкладке Status находите строку Gateway.

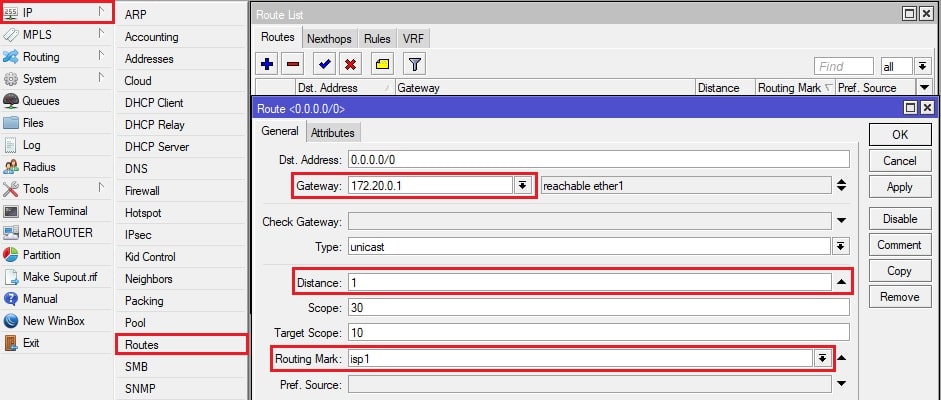

Теперь в меню IP – Routes добавим этот маршрут. Указываем в поле Gateway адрес, который узнали ранее, в графе Distance выставляем приоритет 1.

Теперь при активной работе двух подключений трафик будет идти через основного интернет-провайдера, так как у данного маршрута мы выставили более высокий приоритет. При отключении связи на первом порту работа продолжится — все подключенные к сети пользователи будут использовать маршрут второго провайдера. Когда связь восстановится, будет вновь использоваться канал основного провайдера.

Два провайдера в разных подсетях

Нередки случаи, когда возникает необходимость настроить два независимых друг от друга интернет-подключения, при которых не будет смешиваться трафик. Подробнее о том, как это сделать, далее.

Для начала сбросим Mikrotik на заводские настройки, подключившись к нему через программу Winbox: System — Reset Configuration, в открывшемся меню ставим галочки на No default configuration и Do not backup и нажимаем Reset configuration.

Далее настраиваем наши интернет-подключения: в первом порту будет динамика, во втором – статика.

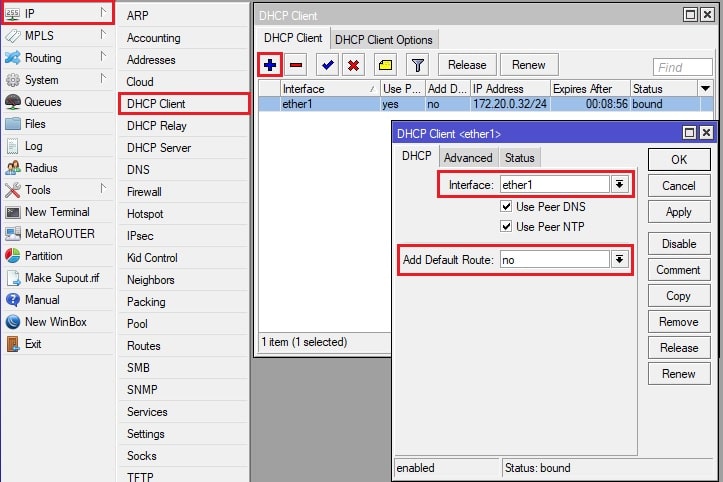

Настраиваем первый порт: в меню IP – DHCP Client добавляем новое подключение, назначив интерфейс ether1, а в строке Add Default Route выбираем no.

Можно поступить проще, введя на микротике в New Terminal данную команду:

/ip dhcp-client add add-default-route=no interface=ether1 disabled=no

Далее настроим второй порт на статику: в меню IP – Addresses добавляем новый адрес с указанием нужного порта.

Также не забываем указать адрес DNS сервера (IP – DNS):

Или же введите в New Terminal следующий конфиг (указав вашу адресацию):

/ip address add address=192.168.2.5/24 interface="ether2" network=192.168.2.0 /ip dns set allow-remote-requests=yes servers=8.8.8.8

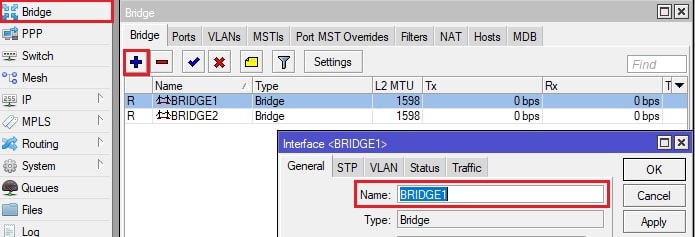

Теперь создадим два бриджа – подключенные к BRIDGE1 устройства будут использовать интернет-канал первого провайдера (динамика), а подключенные к BRIDGE2 – второго провайдера соответственно.

Конфиг для New Terminal:

/interface bridge add name= BRIDGE1 /interface bridge add name= BRIDGE2

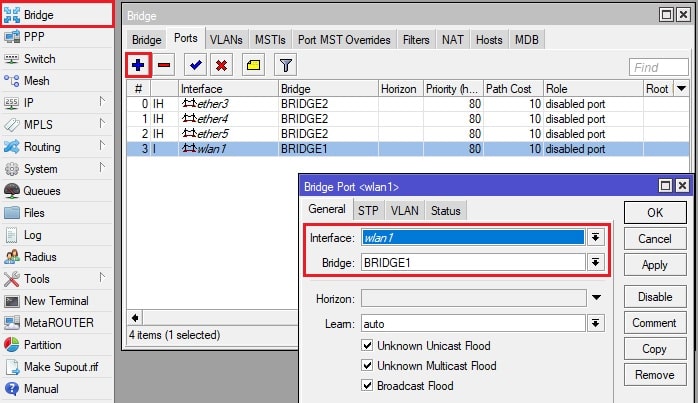

Добавим в эти бриджи желаемые порты (мы в примере хотим, чтобы пользователи, подключающиеся через Wi-Fi, «ходили» в интернет через первого провайдера, остальные порты микротика будут относиться ко 2 провайдеру):

Конфиг для New Terminal:

/interface bridge port add bridge=BRIDGE1 interface=wlan1 /interface bridge port add bridge=BRIDGE2 interface=ether3 /interface bridge port add bridge=BRIDGE2 interface=ether4 /interface bridge port add bridge=BRIDGE2 interface=ether5

Не забываем включить Wi-Fi интерфейс, по умолчанию он выключен.

Сделаем это с помощью следующего конфига, не забывая изменить название сети (SSID) и пароль (wpa2-pre-shared-key) на желаемые:

/interface wireless security-profiles add authentication-types=wpa2-psk management-protection=allowed mode=dynamic-keys name=profile1 wpa2-pre-shared-key=12345678

/interface wireless set wlan1 mode=ap-bridge ssid=work default-forwarding=no disabled=no security-profile=profile1

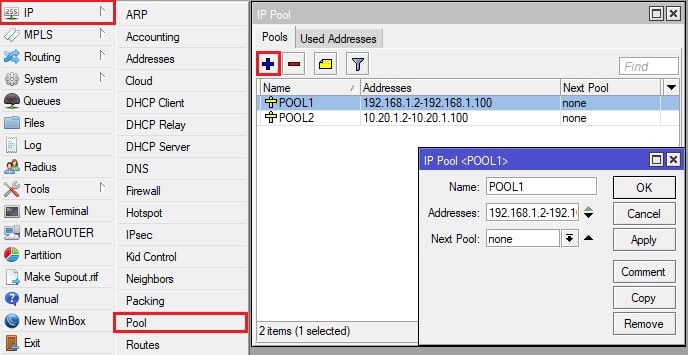

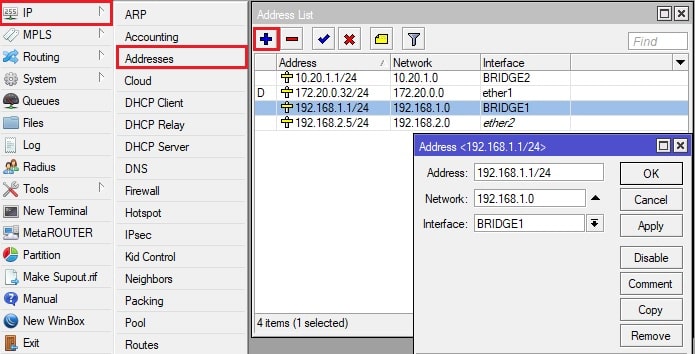

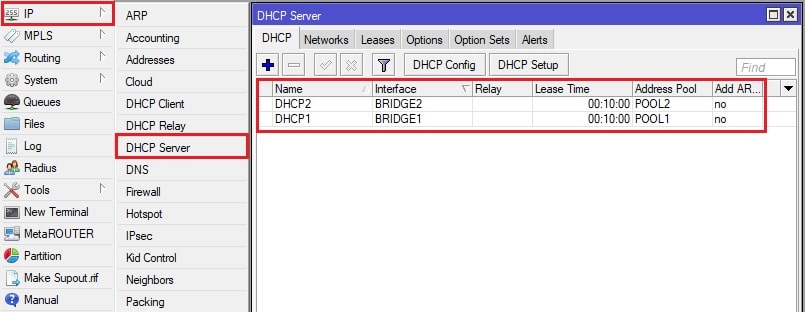

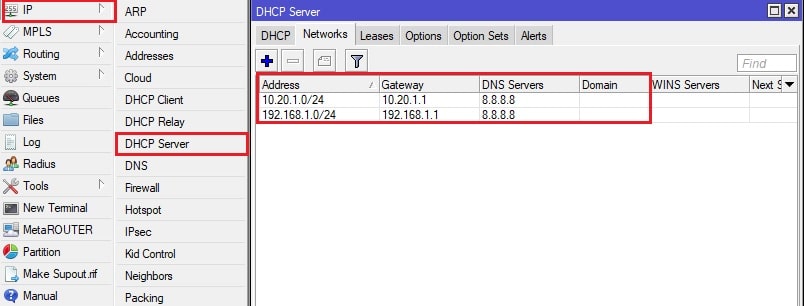

Следующий шаг — добавление желаемой адресации для созданных бриджей и настройка DHCP Server локальной сети. Используйте наш конфиг, заменив в нем при необходимости адресации на нужные вам:

/ip pool add name=POOL1 ranges=192.168.1.2-192.168.1.100 add name=POOL2 ranges=10.20.1.2-10.20.1.100 /ip address add address=192.168.1.1/24 interface=BRIDGE1 network=192.168.1.0 add address=10.20.1.1/24 interface=BRIDGE2 network=10.20.1.0 /ip dhcp-server add address-pool=POOL1 disabled=no interface=BRIDGE1 name=DHCP1 add address-pool=POOL2 disabled=no interface=BRIDGE2 name=DHCP2 /ip dhcp-server network add address=10.20.1.0/24 dns-server=8.8.8.8 gateway=10.20.1.1 netmask=24 add address=192.168.1.0/24 dns-server=8.8.8.8 gateway=192.168.1.1 netmask=24

Данные настройки применяются в следующих разделах:

IP – Pool

IP – Addresses

IP – DHCP Server

IP – DHCP Server – Networks

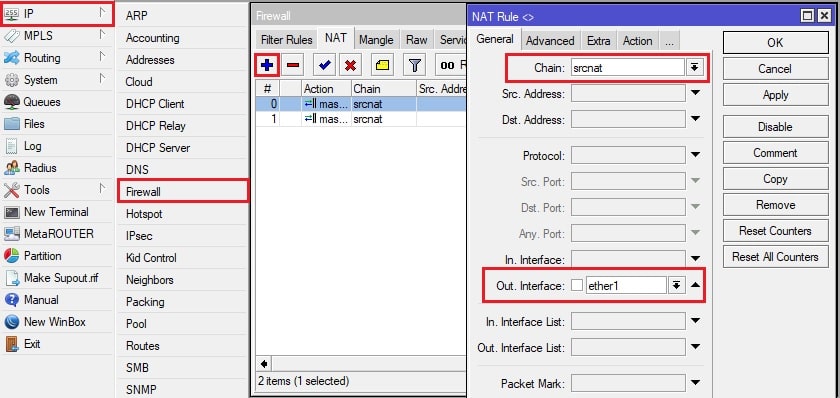

Далее настраиваем NAT, чтобы устройства, подключенные к локальной сети, могли выходить в интернет. В IP – Firewall – NAT добавим правило. Во вкладке General в графе Chain выбираем srcnat, в Out. Interface назначаем первый порт.

Во вкладке Action выбираем masquerade:

Создаем еще одно схожее правило, где отличаться будет Out. Interface – там соответственно выбираем второй порт.

Или же используем следующий конфиг:

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether2

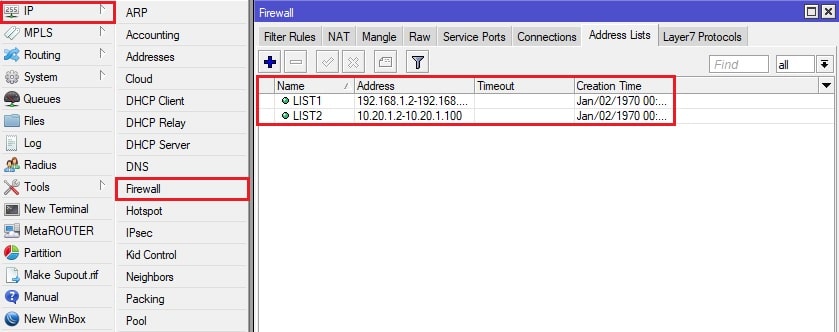

Далее создадим два списка для пулов ip-адресов устройств, которые будут подключаться с 1 и 2 провайдера – эти списки нам понадобятся для маркировки трафика. IP – Firewall – Address Lists, списки назовем для удобства LIST1 и LIST2:

Настройка с конфигом (не забываем выставить адресацию в соответствии с созданным ранее пулом):

/ip firewall address-list add address=192.168.1.2-192.168.1.100 list=LIST1 add address=10.20.1.2-10.20.1.100 list=LIST2

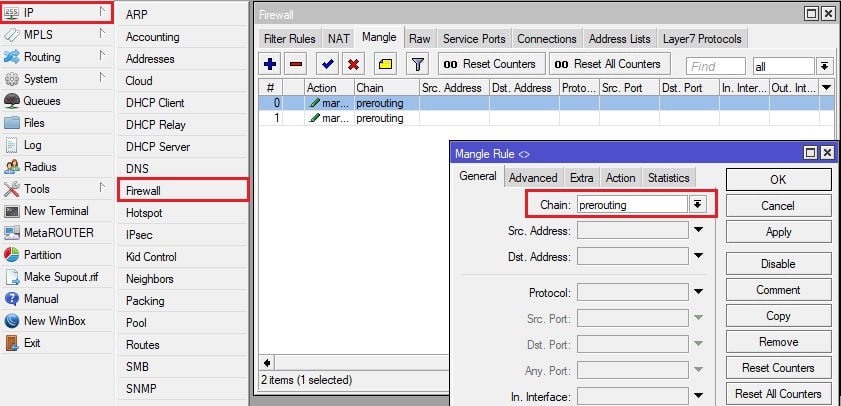

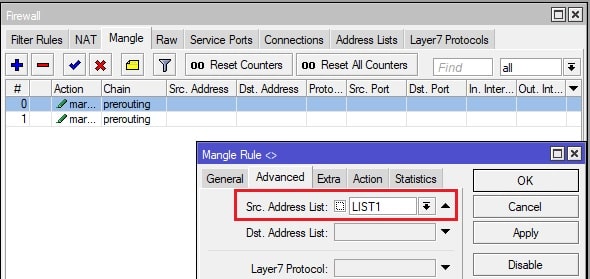

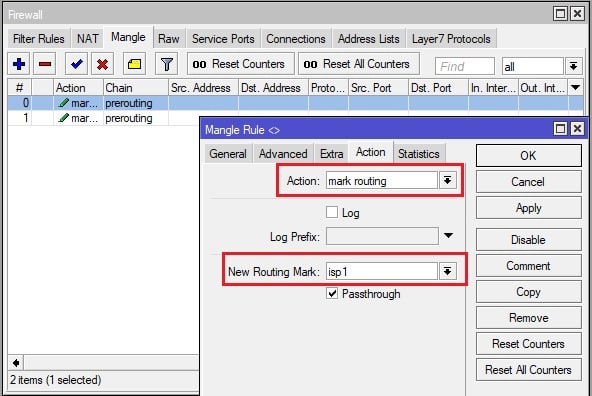

Следующий шаг – маркировка трафика. IP – Firewall – Mangle, добавляем маркировку трафика для первого провайдера: во вкладке General в графе Chain указываем prerouting:

Вкладка Advanced, в графе Src. Address List выбираем ранее созданный LIST1:

Вкладка Action, в графе Action выбираем mark routing, а в графе New Routing Mark прописываем маршрут первого провайдера — isp1.

Создаем еще одно правило для маркировки трафика уже соответственно для второго провайдера, где выбираем адресацию LIST2 и в маршруте прописываем isp2.

Конфиг для быстроты:

/ip firewall mangle add action=mark-routing chain=prerouting new-routing-mark=isp1 src-address-list=LIST1 add action=mark-routing chain=prerouting new-routing-mark=isp2 src-address-list=LIST2

Теперь осталось лишь создать маршруты для работы наших интернет-подключений. Открываем вкладку IP – Routes, добавляем маршрут для первого провайдера. Так как в примере мы используем динамическое подключение, для начала нужно узнать IP-адрес шлюза. Его проверяем в IP – DHCP client. Открываете интерфейс и во вкладке Status находите строку Gateway.

Добавим в IP – Routes этот маршрут. Указываем в поле Gateway адрес, который узнали ранее, в графе Distance выставляем приоритет 1, в графе Routing Mark выбираем isp1.

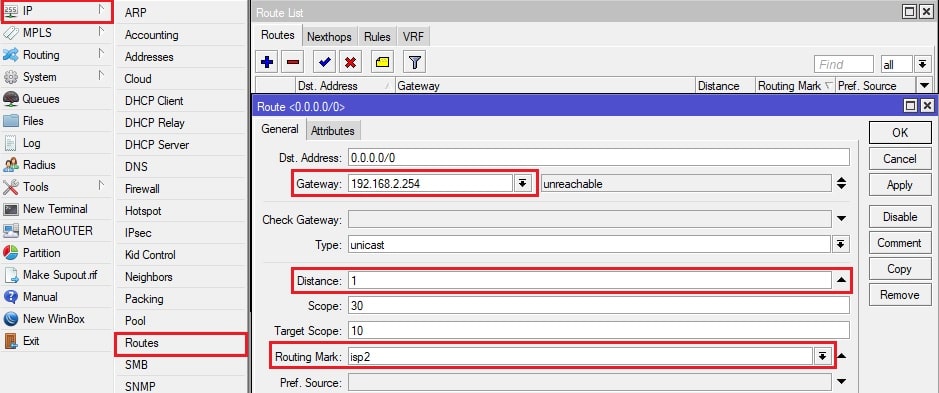

Добавляем маршрут второго провайдера (в нашем примере это статика). IP-адрес нашего шлюза 192.168.2.254, соответственно, прописываем его в графе Gateway, выставляем приоритет 1 в Distance, в Routing Mark выбираем isp2.

Также добавим еще два маршрута с этими же шлюзами, у первого провайдера выставим приоритет 10, у второго – 20. Эти правила нужны на случай, если какой-либо трафик будет без маркеров, например, трафик самого микротика:

Конфиг для быстрой настройки (не забываем указать IP-адреса ваших шлюзов):

/ip route add distance=1 gateway=10.78.40.254 routing-mark=isp1 add distance=1 gateway=192.168.2.254 routing-mark=isp2 add distance=10 gateway=10.78.40.254 add distance=20 gateway=192.168.2.254

Работа двух независимых друг от друга интернет-подключений настроена.